الحلول الأمنية التي يقدمها الأمن السيبراني

- ما هو الأمن السيبراني؟

- الحلول الأمنية التي يقدمها الأمن السيبراني

ما هو الأمن السيبراني؟

الأمن السيبراني هو مجموعة من الأجهزة و البرامج مصممة لحماية شبكات الإتصال، برامج الحاسوب و البيانات المخزنة من الهجوم و الإتلاف و الإستخدام الغير مصرح به.

الحلول الأمنية التي يقدمها الأمن السيبراني

الحلول الأمنية التي يقدمها الأمن السيبراني عديدة، و من ضمنها:

1- الجدران النارية (Firewalls)

الجدار الناري مثل حرس الحدود، أو بوابة عبور تتحكم في حركة المرور، و هو وسيلة لمراقبة حركة المرور و التدقيق في عناوين جهات الإتصال (عنوان كل من المرسل و المستخدم) من أجل حماية الأجهزة الموجودة في الشبكة الداخلية من الأجهزة الموجودة في الشبكات الخارجية.

2- الشبكة الوهمية و الخفية (Virtual Private Network)

هذا الأسلوب يستخدم لفتح قناة إتصال وهمية و مشفرة بين جهاز المستخدم و السيرفر الذي يريد الإتصال به فبدل جعل المستخدم يتصل بشكل مباشر بالسيرفر يتم جعله يتصل بسيرفر آخر و هذا الأخير يتولى مسؤولية تبادل المعلومات بين المستخدم و الخادم الأساسي الذي يريد أن يتصل به.

هذا الأسلوب يتيح للمستخدم بأن يتخفى أمام المخترق لأنه لن يستطيع قراءة البيانات التي يتم تبادلها بين المستخدم و السيرفر و بنفس الوقت لن يعرف المخترق السيرفر الحقيقي الذي يتصل به المستخدم.

بالمناسبة, تكلفة إنشاء VPN أو إستخدام برنامج جاهز يقدم هذه الخدمة ليست بكبيرة حتى أنه يوجد برامج مجانية يمكن استخدامها لهذا الغرض.

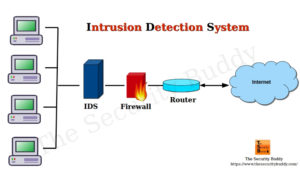

3- أنظمة كشف التسلل (Intrusion Detection System)

تستخدم هذه الأنظمة لمراقبة أو متابعة حركة و موارد الشبكة من أجل الكشف عن أي نشاط غير عادي، فهي تراقب عمليات الجدار الناري، و أجهزة التوجيه (Routers)، و سيرفرات الإدراة، و الملفات الأخرى ذات الأهمية الأمنية، و أيضا تمكن غير المتخصصين أمنياً من طاقم العمل من إدراة النظام الأمني بتوفير واجهة الإستخدام البسيطة.

هذا الأسلوب وجد منذ ما يقارب عقدين من الزمن، و لكنه جذب الإنتباه حديثاً بسبب عدد الهجمات المتزايدة.

4- شبكات توزيع المحتوى (Content Distribution Networks)

هي طريقة لتحسين جودة الخدمة التي يمنحها السيرفر للمستخدمين حيث تتكون شبكة توزيع المحتوى (CDN) من عدة سيرفرات موزعة عبر نطاق كبير حول العالم، و يوفر كل منها نفس المحتوى للمستخدمين و دائماً ما يتم وصل المستخدم بالشبكة الأقرب له بهدف تسريع الخدمة بالإضافة إلى حماية السيرفر نفسه ضد هجمات الحرمان من الخدمة (DOS Attack).

5- التشفير (Encryption)

هو التطبيق الأساسي لعلم التشفير Cryptography، فهو يجعل البيانات غير قابلة للفهم أثناء نقلها بين المرسل و المتلقي من أجل الحفاظ على سريتها في حال إستطاع المخترق أن يحصل عليها.

أحد الأمثلة البسيطة على عملية التشفير هي شفرة سيزار Cesar cipher، و التي أحيانا تسمى Shift cipher، و فكرتها تعتمد على تشفير كل حرف في الرسالة بنقله عدداً من المرات، و هذا العدد هو المفتاح لفك التشفير مرة أخرى.

اضغط هنا لرؤية شرح لهذه الشفرة.

الهدف من عملية التشفير ليست فقط السرية، ولكن أيضاً من أهم أهدافها مايلي:

- سلامة البيانات: حيث لن يستطيع أحد التعديل على البيانات أو حتى أجزاء منها.

- الإستيقان: حيث يستطيع مستلم البيانات إثبات أنها من المصدر الأصلي.

- عدم التنصل: حيث لن يستطيع المرسل إنكار أنه من قام بإرسال الرسالة.

6- البرامج المضادة لفيروسات الحاسوب (Antivirus)

تستخدم آليات مختلفة معاً لإكتشاف الفايروسات المعروف منها و الغير معروف، و أيضاً تساعد خوارزميات البصمة و التحليل التجريبي لفحص الملفات من أجل كشف التهديدات المعروفة و الغير معروفة، و لديهم نظام منع التسلل إلى الشبكة، و لديهم نظام حماية ضد الملفات لفحص الملفات المحملة قبل السماح لها ببدء النشاط في النظام، و بعضها أصبح يستخدم أساليب تعلم اﻵلة و التنقيب عن البيانات من أجل تصنيف حركة المرور و البرمجيات بين ضارة و غير ضارة.

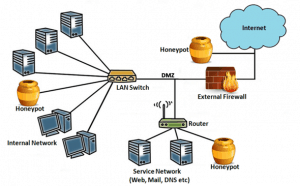

7- سيرفرات وعاء العسل HoneyPots

سيرفرات وعاء العسل لها تاريخ في الأمن السيبراني الفعال حيث أنها تُستخدم كمصائد جذب للمخترقين، و يطلق هذا المصطلح على أي نظام يُستخدم لخداع المخترقين أنه أحد الأنظمة المشروعة أو الأساسية للمنشأة، فهذا يشبه السيارات التي تستخدمها الشرطة لجذب لصوص السيارات، حيث تقوم هذه السيرفرات بإغراء المخترقين لدخولها، ثم يقوم نظامها الوهمي بتسجيل كل أمر يقوم به المخترق، و هذا يساعد المحللين الأمنيين للتعرف على المخاطر القادمة و مواجهتها.

8- اختبار الإختراق (Penetration Testing)

هو عملية محاكاة الهجمات على الشبكة و أنظمتها و محاولة تجاوز الضوابط الأمنية الموضوعة، و ذلك بطلب من المالك أو الإدارة من أجل قياس مستوى قدرة المنظمة على مقاومة الهجمات و كشف أي نقاط ضعف في الأنظمة.

إختبار الإختراق يحاكي نفس الأساليب التي يستخدمها المخترق، ﻷن أنظمة الأمن السيبراني يجب أن تُبنى على الواقع.

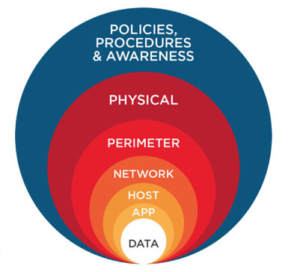

9 – الدفاع في العمق (Defense in Depth)

فكرة هذا الأسلوب هو إدارة الخطر عبر إستراتيجيات دفاعية متنوعة على شكل طبقات أملاً في أنه لو لم تكن الطبقة كافية لصد الهجمة ستقف الطبقات الأخرى في وجهها و تمنع التسرب الكامل للبيانات.

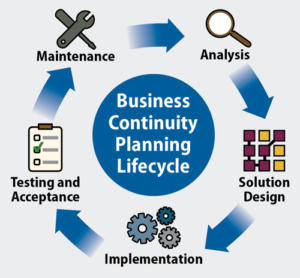

10 – تخطيط إستمرارية الأعمال (Business Continuity Planning)

يهدف هذا النوع من التخطيط إلى الحفاظ على إستمرار عمليات المنشأة قبل و بعد و أثناء أي كارثة أو حدث تخريبي؛ ﻷن بعض المنشآت لا يمكنها تحمل أي وقت توقف مثل المؤسسات المالية، منظمات الصحة، شركات التجزئة، شركات بطاقات الإئتمان و غيرها، بالتالي يتحملون تكلفة إنشاء أنظمة بديلة لأن خسائرهم في أوقات التوقف ستفوق اﻷنظمة البديلة.

من أحد العناصر المهمة التي تدعم خطط إستمرارية الأعمال هو أسلوب التعافي من الكوارث (Disaster Recovery) الذي يقوم بإستنساخ حالة النظام أو التطبيق في أكثر من مركز للبيانات (Data Center)، و بالتالي عندما يصبح التطبيق أو النظام الأساسي غير متاح يمكن للمستنسخ أن يحل محله.

المصادر و المراجع

- كتاب الأمن السيبراني مفهومه و خصائصه و سياساته، للمؤلف خالد الشايع.

- الصورة الأولى من هذا الموقع:

- https://bangitsolutions.com/firewall

- الصورة الثانية من هذا الموقع:

- https://networkencyclopedia.com/virtual-private-network-vpn

- الصورة الثالثة من هذا الموقع:

- https://www.thesecuritybuddy.com/data-breaches-prevention/what-is-ids-intrusion-detection-system-how-does-it-work

- الصورة الرابعة من هذا الموقع:

- https://www.irisns.com/2016/05/18/best-practices-for-managing-content-delivery-networks

- الصورة الخامسة من هذا الموقع:

- https://medium.com/searchencrypt/what-is-encryption-how-does-it-work-e8f20e340537

- الصورة السادسة من هذا الموقع:

- https://www.malwarefox.com/antivirus-vs-internet-security

- الصورة السابعة من هذا الموقع:

- https://techpiton.com/honeypot-technique-technology

- الصورة الثامنة من هذا الموقع:

- https://www.luminantsecurity.com/online-security-risk-assessment/penetration-testing

- الصورة التاسعة من هذا الموقع:

- https://www.gotyoursixcyber.com/portfolio-item/defense-in-depth

- الصورة العاشرة من هذا الموقع:

- https://www.enterprisestorageforum.com/storage-management/business-continuity-plan.html