أوامر nmap الشهيرة بفحص المنافذ و الأنظمة

لقد تحدثنا في مقال سابق عن أداة nmap و تعلمنا كيفية تثبيتها على الهواتف و الحواسيب.

في هذا المقال سنتعرف على الأوامر الأكثر استخداماً فيها و ما هو دور كل أمر منهم.

قبل البدء بشرح هذه الأوامر سوف نستخدم الآيبي 192.168.1.1 لفحصه بكامل الأوامر التي سنشرحها.

1 – إذا أردت فحص أكثر من جهاز على الشبكة, على سبيل المثال أول 40 جهاز متصل بها حالياً إستخدام الرمز - كالتالي.

nmap 192.168.1.1 - 40

2 – إذا أردت فحص كامل الشبكة إستخدم رمز النجمة * الذي يعني الكل (All) كالتالي.

nmap 192.168.1.*

3 – اذا أردت فحص آيبيات محددة, ننشئ ملف txt على سطح المكتب و نكتب فيه الآيبيات المطلوبة.

على سبيل المثال إذا قمت بتسمية الملف targets3.txt إفتح الترمنال و استخدم الأمر -iL كالتالي.

nmap -iL targets3

ستظهر الترمنال كالتالي عند تنفيذ الأمر السابق.

.png)

4 – لعمل فحص قوي يسمى فحص عدواني, نستخدم الرمز -A كالتالي مع الإشارة إلى أنه يتطلب وقت أكثر في لإتمام المهمة لأنه يفحص كل شي.

nmap 192.168.1.1 -A

5 – لمعرفه نظام تشغيل رواتر او سيرفر موقع معين نستخدم الأمر -O كالتالي.

ملاحظة: الحرف O يكون حرف كبير و نستطيع كتابة دومين الموقع الذي نريد معرفة نظامه بشكل مباشر مكان الآيبي.

nmap -O 192.168.1.1

6 – لعمل فحص سريع (ضعيف) يعطي بعض المعلومات فقط و هذه اكثر طريقة مستخدمه لمعرفه بعض المعلومات السطحية عن الهدف نستخدم الأمر -sV كالتالي.

nmap -sV 192.168.1.1

7 – لعمل فحص سريع نستخدم الأمر -F كالتالي مع الإشارة إلى أنه سوف يأخذ أول 100 بورت فقط و يفحصها.

nmap -F 192.168.1.1

8 – لفحص بورتات محددة مثلاً البورتات 80 و 139 و 443 نستخدم -p كالتالي.

nmap -p 80,139,80 192.168.1.1

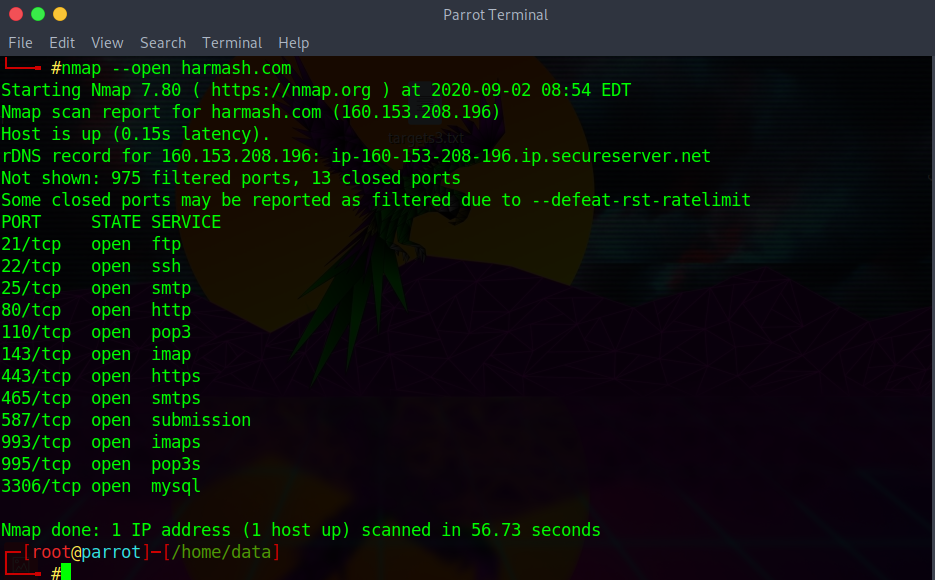

9 – لعرض البورتات المفتوحة (أي التي بجانبها كلمة open) نستخدم الأمر --open كالتالي.

nmap --open 192.168.1.1

ستظهر الترمنال كالتالي عند تنفيذ الأمر السابق.

كما نلاحظ في الصورة السابقة عرض لنا فقط البورتات المفتوحة التي مكتوب بجانبها “open” أما البورتات المغلفة (closed) و (unknown) لم يعرضها لنا.

10 – لحفظ نتائج الفحص الظاهرة في الترمنال على سطح المكتب و بشكل مباشر بداخل ملف targets.txt نستخدم الأمر oN- كالتالي.

nmap -F 192.168.1.1 -oN targets.txt

و في حال أردت حفظ نتائج الفحص الظاهرة في الترمنال على سطح المكتب و بشكل مباشر بداخل ملف targets.xml نستخدم الأمر oN- أيضاً بنفس الطريقة أيضاً.

nmap -F 192.168.1.1 -oN targets.xml

في المثالين السابقين استخدمنا الأمر -F لأننا كنا نجري فحص سريع.

طبعاً يمكنك استخدام أوامر الفحص الأخرى مع بعضها و ليس شرطاً استخدام -F فقط.

11 – للقيام بعملية ثلاثية المراحل نستخدم -sS و بها تقوم أداة nmap ببدء الإتصال مع نظام الضحية حيث ترسل حزم TCP SYN للضحية, و في حال حصلنا على رد منه فهذا يعني أن البورت مفتوح, و إن كان البورت مغلق سيعيد إرسال حزم لنا نوعها ICMP تخبرنا بأنه مغلق.

nmap -sS 192.168.1.1

12 – لإنشاء عملية مصادقة ثلاثية المراحل و عمل إتصال مع الهدف و تحديد ما إذا كانت المنافذ مفتوحة نستخدم.

nmap -sT 192.168.1.1

13 – لفحص المنافذ القائمة على UDP مثل DNS, SNMP, DHTP نستخدم الأمر -sU كالتالي.

nmap -sU 192.168.1.1

14 – لإرسال حزم TCP بدون مؤشرات المصادقة (Flags Set) التي تحتويها عادةً حزمات SYN و SYN ACK و ACK نستخدم الأمر -sN كالتالي.

nmap -sN 192.168.1.1

معلومة

في حال عاد الفحص بحزمة RST فهذا يعني بأن المنافذ مغلقة.

و إن لم يتم إرجاع أي شيئ فهذا يعني أن المنافذ مفتوحة أو مفلترة.

15 – لتجريب الإتصال بالهدف بدون إجراء أي فحص نستخدم الأمر -sn كالتالي.

ملاحظة: عمل الأمر sn يشبه عمل ping حيث يستخدم لمعرفة ما إذا كان الهدف يعمل أم لا. مثل تفقد للشبكة.

nmap -sn 192.168.1.1

16 – لإعادة توجيه النتيجة إلى الملف النصي من أجل دراسته اي نجعل جميع النتائج بصيغة تناسب الـ grep نستخدم الأمر -oG كالتالي:

nmap -oG 192.168.1.1

17 – لتخطي الاستكشاف و التظاهر بأن المستضيف يعمل و تنفيذ الفحص نستخدم الأمر -Pn كالتالي:

nmap -Pn 192.168.1.1

18 – لحقن محرر نصوص nmap – المعروف بـ NSE – و الذي ندخل له عبر nano المفيد جداً في تنفيذ ما هو أبعد من فحص المنفذ نستخدم الأمر -script كالتالي:

nmap -script 192.168.1.1

هذه كانت أهم اﻷوامر في أداة nmap التي يمكن أن نستخدمها أثناء العمل.