الدليل الشامل لفهم Active Directory

- ما هو Active Directory؟

- ماذا يتضمن Active Directory؟

- أهمية الـ Active Directory

- مكونات الـ Active Directory الأساسية

- تطبيق نظري على الـ Active Directory

- أهم مصطلحات الـ Active Directory

- ما هو Kerbros

ما هو Active Directory؟

الدليل النشط ( Active Directory ) أو AD إختصاراً هي خدمة أنشأتها مايكروسوفت كدليل لإدارة الشبكات القائمة على أنظمة تشغيل ويندوز فهي توفر مجموعة واسعة من الخدمات للمؤسسات.

ببساطة، يمكن تشبيه الدليل النشط بسجل مدني كبير للشبكة. بدلاً من تسجيل معلومات كل مستخدم و جهاز و برنامج بشكل منفصل على كل جهاز كمبيوتر، يقوم الدليل النشط بتخزين هذه المعلومات في قاعدة بيانات مركزية و هرمية.

ظهر الدليل النشط لأول مرة مع نظام التشغيل ويندوز 2000 و تم تضمينه في جميع الإصدارات الاحقة.

ماذا يتضمن Active Directory؟

يحتوي الدليل النشط على معلومات حول:

- المستخدمين أسماء المستخدمين، كلمات المرور، صلاحيات الوصول و معلومات الاتصال.

- المجموعات مجموعات المستخدمين التي يمكن منحها صلاحيات وصول جماعية.

- أجهزة الكمبيوتر أسماء الأجهزة و إعداداتها و مكانها في الشبكة.

- الطابعات معلومات حول الطابعات المتاحة في الشبكة.

- الملفات المشتركة مواقع الملفات و المجلدات المشتركة.

- الخدمات و التطبيقات معلومات حول الخدمات و التطبيقات المتاحة في الشبكة.

أهمية الـ Active Directory

- الإدارة المركزية ( Central Administration ) يتيح للمسؤولين إدارة جميع موارد الشبكة (المستخدمين، الأجهزة، المجموعات، سياسات الأمان) من مكان واحد ومركزي، مما يوفر الوقت والجهد ويقلل من الأخطاء.

- المصادقة ( Authentication ) يتحقق من هوية المستخدمين قبل السماح لهم بالوصول إلى موارد الشبكة.

- التفويض ( Authorization ) يحدد الصلاحيات التي يمتلكها كل مستخدم على الموارد المختلفة.

- سياسات المجموعة ( Group Policy ) تتيح تطبيق سياسات أمنية موحدة على جميع أجهزة الكمبيوتر والمستخدمين في الشبكة (مثل تعقيد كلمة المرور، قيود تثبيت البرامج، التحكم في منافذ USB).

- تسجيل الدخول الموحد ( Single Sign-On ) يسمح للمستخدمين بالوصول إلى تطبيقات و خدمات متعددة باستخدام مجموعة واحدة من بيانات الاعتماد (اسم المستخدم و كلمة المرور)، مما يبسط تجربة المستخدم و يعزز الأمان.

- المرونة و قابلية التوسع ( Flexibility & Scalability ) يمكن للدليل النشط التعامل مع شبكات كبيرة جداً تضم آلاف المستخدمين و الأجهزة، و يمكن توسيعه ليشمل نطاقات و غابات إضافية حسب الحاجة.

- مشاركة الموارد ( Resource Sharing ) يسهل مشاركة الموارد مثل الطابعات والملفات عبر الشبكة مع التحكم الدقيق في الوصول.

- استكشاف الأخطاء و إصلاحها بشكل أسرع ( Fixing Problem Fast ) من خلال توفير سجلات مفصلة لأنشطة المستخدمين و أحداث النظام، يساعد الدليل النشط في تشخيص المشكلات بسرعة أكبر.

مكونات الـ Active Directory الأساسية

- الكائنات ( Objects ) هي العناصر الفردية التي يتم تخزين معلوماتها في الدليل النشط مثل المستخدمين، أجهزة الكمبيوتر، المجموعات، الطابعات.

- الوحدات التنظيمية ( Organizational Units ) هي حاويات منطقية تستخدم لتنظيم الكائنات داخل النطاق، و تسمح بتفويض السيطرة على جزء من النطاق وتطبيق سياسات المجموعة بشكل فعال.

- النطاق ( Domain ) هو الوحدة الإدارية الأساسية في الدليل النشط، و يحتوي على مجموعة من الكائنات التي تشترك في قاعدة بيانات واحدة و سياسات أمان موحدة.

- الشجرة ( Tree ) تتكون من نطاقات متعددة لها مساحة اسم مشتركة مثل

domain.comوhttps://www.google.com/search?q=sub.domain.com - الغابة ( Forest ) هي أعلى مستوى في بنية الدليل النشط، و تشمل مجموعة من الأشجار (أو النطاقات الفردية) التي تشترك في مخطط واحد ( Schema ) و ثقة ثنائية الاتجاه ( Two-way Trust ) بينها، مما يسمح بالوصول المتبادل للموارد.

- وحدة التحكم بالنطاق ( Domain Controller ) هو الخادم الذي يقوم بتشغيل خدمة الدليل النشط و يحتوي على نسخة من قاعدة بيانات الدليل.

نستنتج أن الدليل النشط هو نظام شامل لإدارة الهوية و الوصول يتيح للمؤسسات تنظيم و مراقبة و التحكم في مواردها الشبكية بشكل فعال و آمن.

تطبيق نظري على الـ Active Directory

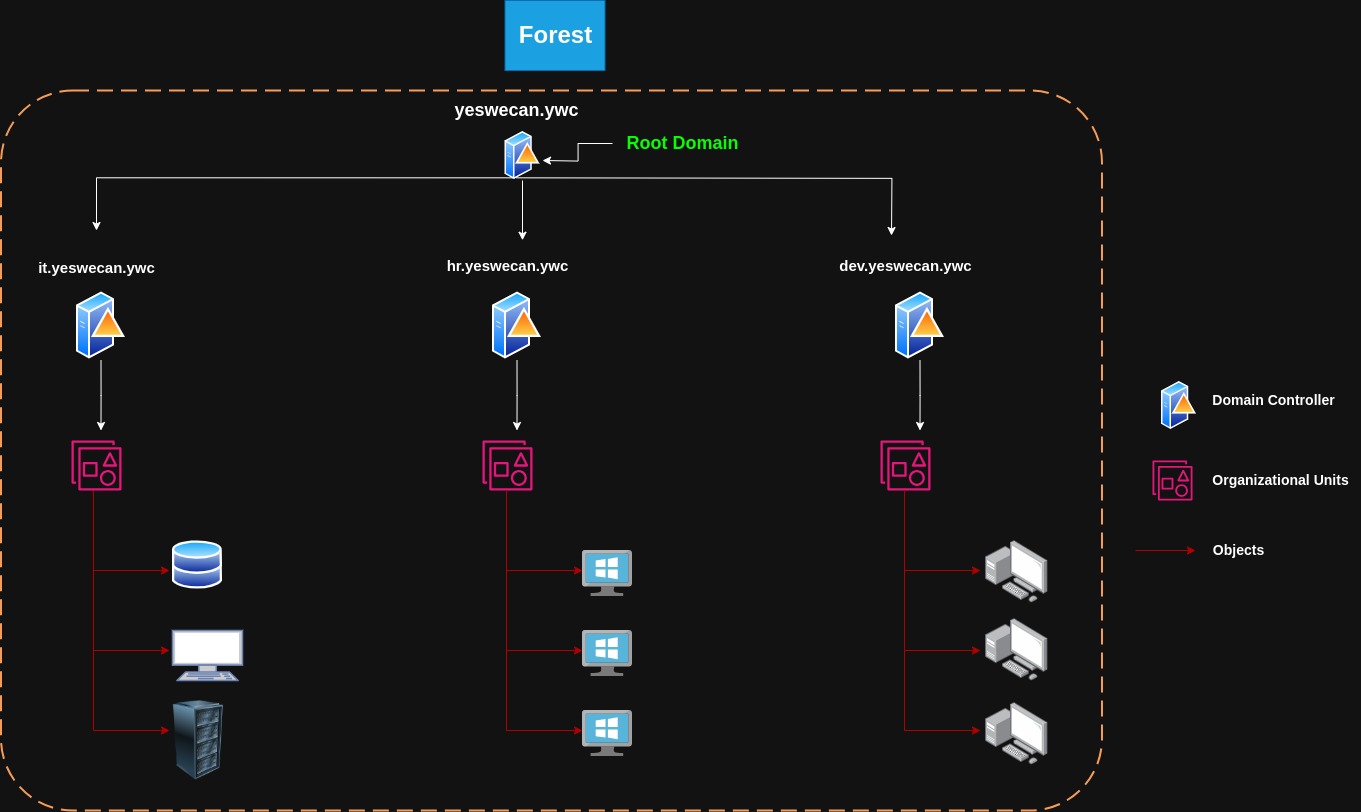

لنفترض لدينا شركة اسمها `Yes We Can`و هذه الشركة طلبت منا إنشاء دليل نشط لتنظيم و ترتيب مواردها.

إختيار إسم النطاق الأساسي

أولاً سنختار إسم نطاق هذه الشركة و الذي هو yeswecan.ywc هذا فقط مفهوم منطقي ( logical ) فمن أجل جعله حقيقي نحتاج إلى Domain Controller و هذا هو الجزء الملموس ( Physical ) و في الأخير هو عبارة عن خادم ( Server ) داخل الشركة فلتهيئة خدمة الدليل النشط يجب تحميل و اعداد خدمة Active Directory Domain Services (AD DS) عليه.

تحديد النطاقات الفرعية

من أجل تقسيم الشركة إلى عدة أجزاء لكل جزء وظيفة خاصة نحتاج إلى إنشاء نطاقات فرعية ( Subdomains ) من النطاق الرئيسي ( Subdomains ) مثلاً IT و HR و DEV. بما أنه عندنا 3 أقسام فهذا يعني أنه عندنا 3 نطاقات فرعية كما يلي:

it.yeswecan.ywchr.yeswecan.ywcdev.yeswecan.ywc

هذه النطاقات الفرعية الثلاث المتفرعة من النطاق الأساسي yeswecan.ywc هي نطاقات غير ملموسة لذلك نحتاج إلى إنشاء Domain Controller لكل واحد منها حتى نتمكن من إدارتها.

من الآن، حين نتكلم عن النطاقات سواء النطاق الأساسي أو النطاقات الفرعية فنحن بذلك نقصد الـ Domain Controller الخاص بها لأنه هو ما يسمح بالتحكم بها.

وحدات التنظيم

النطاقات الفرعية التي تم إنشاؤها يحتوي كل منها على وحدات تنظيم ( Organizational Units ).

وحدات التنظيم هي المسؤولة عن إدارة الكائنات ( Objects ) أو بصفة أخرى المستخدمين، الأجهزة، السيرفرات، الكاميرات إلخ.. أو بصفة عامة كل شيء متصل بذاك النطاق الفرعي.

يمكن لوحدات التنظيم أن تحتوي على قواعد و أنظمة الشركة ( Group Policy Objects ) و هذا يمكننا من التحكم بكل جهاز داخل هذه الوحدة، كتحديد تعقيد كلمة المرور و طولها و متى يجب على المستخدم تغييرها، قفل حساب المستخدم بعد عدد معين من محاولات تسجيل الدخول الفاشلة، منع المستخدمين من تثبيت برامج معينة، إعداد قواعد جدار الحماية ( Firewall ) على أجهزة الكمبيوتر و غيرها.

الثقة المتبادلة بين النطاق الرئيسي و النطاق الفرعي

إذا عدنا إلى النطاق الفرعية فهناك نقطة مهمة يجب التطرق لها و هي الثقة ( Trust ) حيث أن كل نطاق فرعي تم انشاؤه تنشأ معه علاقة ثقه بينه و بين النطاق الرئيسي تسمى الثقة المتبادالة ( Two-way Trust ) و هذا يحدث بشكل تلقائي.

لو فرضنا أنه لدينا في فرع المعلوماتية موظف إسمه علي هكذا ali.it.yeswecan.ywc و يريد الدخول إلى مجلد في مشاركات الملفات على النطاق الرئيسي. هذا الأمر ممكن لأن هناك علاقة ثقة بين it.yeswecan.ywc و النطاق الرئيسي و لكن هذا يعتمد أيضاً على صلاحياته أو على قوائم الصلاحيات ( Access Control Lists ) الموجودة في النطاق الرئيسي، هل عنده صلاحيات قراءة أم لا، أو أي شيء آخر و العكس صحيح.

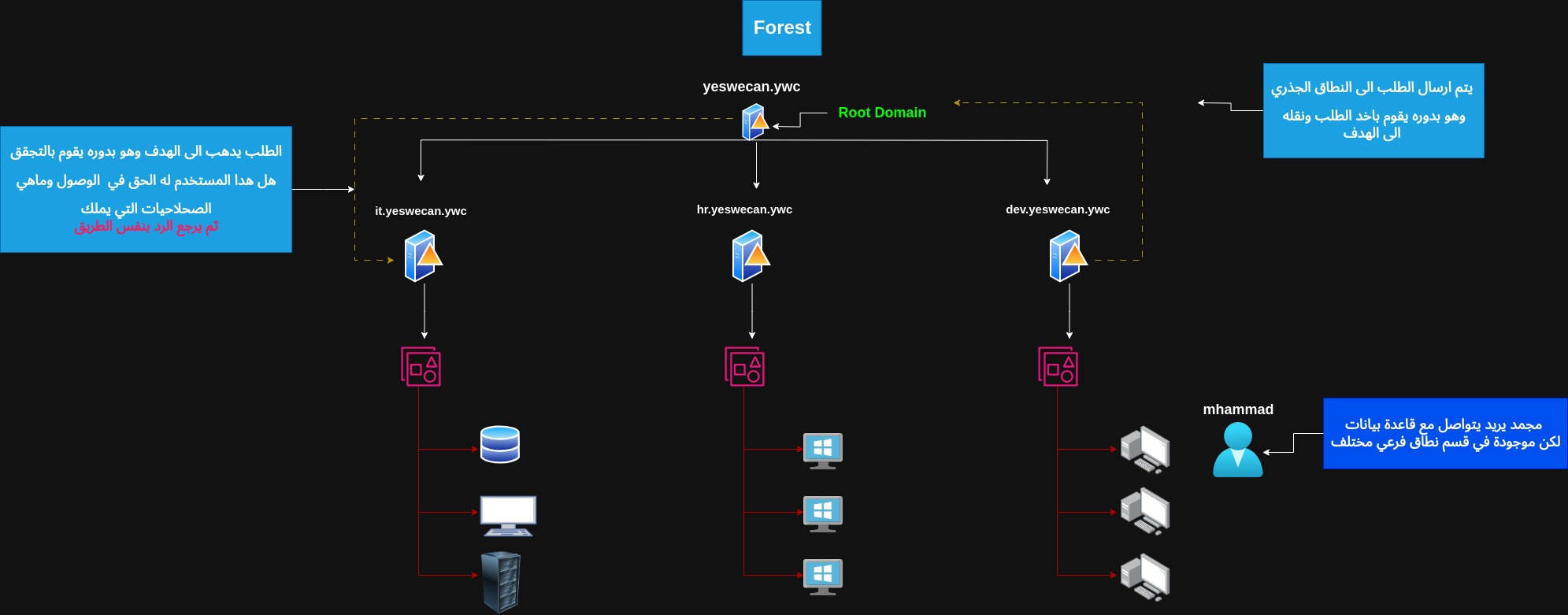

حدود الثقة بين النطاقات الفرعية

لو افترضنا أن موظف من قسم التطوير إسمه محمد هكذا mohammad.dev.yeswecan.ywc يريد أن يتواصل مع قاعدة بيانات موجودة في قسم المعلوماتية it.yeswecan.ywc فهذا الأمر غير ممكن بسبب عدم وجود على ثقة مباشرة بين النطاقات الفرعية.

الحالة التي يمكن فيها تحقيق ذلك، هي أن يتم التواصل عبر الثقة الموروثة من النطاق الرئيسي، لذلك يجب أن يمر الطلب على النطاق الرئيسي و هو يرسل الطلب مع اسم المستخدم إلى الهدف. في هذه الحالة نطاق المعلوماتية يتحقق داخلياً من الطلب، ثم يقوم بإعادة نتيجة الطلب إلى النطاق الرئيسي ليرسلها بدوره إلى قسم التطوير و هذا يسمى ثقة عابرة ( Transitive Trust ).

نهاية حدود الثقة

لو افترضنا أننا نريد أن نتواصل مع غابة مختلفة ( Forest ) مختلفه فهل هذا ممكن؟

طبعاً، لا لأنه لا يوجد علاقة ثقة بيننا لذلك نحتاج إلى إنشاء علاقة ثقة مبنةة على قواعد و قوانين من كلا الطرفين و أهم نقطة هي تحديد نوع العلاقة، هل هي ثقة من كلا الطرفين ( Two-way Trust ) أم هي ثقة من طرف واحد ( One-way Trust ) فقط.

يمكن اعتبار الدليل النشط بمثابة قاعدة بيانات ضخمة حرفياً لأنها تجمع كل الكائنات ( Objects ) بداخل ( Forest ) و كذلك تتحكم في كل كائن منهم بأدق التفاصيل و تتحكم في كل عمليات التحقق من الهوية ( Authentication ) و التحقق من الصلاحيات ( Authorization ) بين كل الكائنات. لذلك يمكن لخطأ بسيط في عملية الإعداد أن يجعلها مهددة بخطر الإختراق

أهم مصطلحات الـ Active Directory

بعد أن فهمنا هيكل الدليل النشط، سنتعرف على أهم المصطلحات المهمة المتعلقه به.

سبق أن تطرقنا لبضع هذه المصطلحات و لكننا سنعيد تلخيصها لك.

| أهم مصطلحات الدليل النشط | |

|---|---|

| 1 | Object هو الكائن، و هو كل عنصر داخل الدليل النشط و ذلك يشمل الأجهزة ( Hosts )، السيرفرات ( Servers )، المستخدمين ( Users ) إلخ.. بالإضافة لكل شيء تتم ادارته من قبل الدليل النشط، فمثلاً لو قمت بانشاء مستخدم جديد فبذلك أنت انشأت Object من نوع User. |

| 2 |

Attributes

هي الخصائص التميز كل كائن داخل الدليل النشط. مثلاً عند تعريف كائن يمثل متسخدم ( User Object ) فإنه قد يملك بعض الخصائص مثل:

|

| 3 |

Schema

يعد بمثابة المخطط البنائي الكامل ( Blueprint ) الخاص بالدليل النشط فهو يضم ماهية و أنواع كل الكائنات إنشاؤها داخله مع تحديد كل خصائصه الممكن تحديدها حيث أن لكل كائن خصائص محددة، فللمستخدمين خصائصهم و للحواسيب خصائصم و هكذا. مثلاً عندنا التصنيف ( Class ) الخاص بالحواسيب ( Computers )، عند إعداد حاسوب جديد داخل الدليل النشط فهذا يعني أن هذا الحاسوب يرث خصائص هذه الفئة و هذه العملية يقال لها Instantiation. يعني يتم انشاء كائن جديد من فئة Computers. |

| 4 | Domain هو إسم النطاق، و هو بمثابة حاوية لمجموعة من الكائنات منها الحواسيب، المستخدمين، السيرفرات و كل شيء متصل به تحت إسم واحد. و يمكن تشبيهه بمدينة داخل دوله ففي المدينة نجد أناس، مؤسسات، إدارات إلخ.. |

| 5 | Forest هي أكبر وحدة بداخل الدليل النشط، فهي تجمع كل النطاقات و المكونات التابعة لها و لها مخطط ( Schema ) يوزعها. كتشبيه إذا قلنا قلنا أن النطاق بمثابة مدينة الـ Forest بمثابة دولة. |

| 6 |

Tree

هي شجرة النطاقات في الدليل النشط، و يقصد بها جميع النطاقات بما فيها النطاق الأساسي و النطاقات المتفرعة منه. جميع النطاقات الفرعية تشترك داخل قاعدة بيانات موحدة تسمى الكاتالوج العام ( Global Catalog ) و التي تحوي كل معلومات الكائنات المتواجدة داخل الفروع. |

| 7 |

Container

تعني حاوية في الدليل النشط، و يقصد بها أي كائن داخل الدليل النشط يقوم بضم مجموعة من الكائنات داخله. فمثلاً Users يُعد حاوية لأنه يحوي مجموعة من الكائنات من نوع User، و كمثال آخر فإن Computers هو حاوية أيضاً لأنه يحوي مجموعة من الكائنات من نوع Computer. و لكن يجب الانتباه أن الوحدة التنظيمية ( Organizational Unit ) لكلِ منهم تختلف من حيث الخصائص مع أن دورهم واحد.للتوضيح أكثر فإن الفرق بين الوحدة التنظيمية و الحاوية، هو أن الوحدة التنظيمية تدعم إعداد السياسيات و التفويض الإدارة في حين أن الحاوية لا تدعم هذه الوظائف. |

| 8 | Leaf تعني كائن واحد في الدليل النشيط (ليس بداخله كائنات أخرى)، أي هو عكس الحاوية. |

| 9 |

Global Unique Identifier (GUID)

عبارة عن رقم تعريفي تلقائي و موحّد يُعطى لكل كائن تم إنشاؤه داخل الدليل النشط و حجمه 128-bit. هذا الرقم لا يتغير حتى لو تغيرت الخصائص الأخرى لهذا الكائن. و في حال تم حذف الكائن و إعادة إنشاؤه من جديد بنفس الإسم فمن المنطقي ان يتم إعطاؤه GUID جديد. يُستخدم الـ GUID للبحث بدقه عن الكائن داخل الدليل النشط و يتواجد بالخاصية objectGUID.

|

| 10 | Security Principals هي أي شيء يمكن للجهاز المصادقة عليه سواء مستخدم، مجموعة، برنامج، عملية ما إلخ.. و نستخدمها للتحكم في تحديد ما يمكن لكل مستخدم أين يصل إليه باستخدام قائمة صلاحيات الوصول ( Access Control Lists ) كما أنه يوجد أيضاً صلاحيات محلية ( Local Security Principals ) في اي جهاز يعمل بنظام ويندوز و يتم إدارتها من خلال ( Security Accounts Manager أو SAM ) لمنع المستخدم من الصلاحيات. |

| 11 | Security Identifier (SID) هو رقم تعريفي تلقائي و موحّد يتم إعطاؤه لكل كائن داخل النطاق و يمكن المصادقه عليه و التحقق منه داخل الدليل النشط مثل الخدمات، المجموعات أو المستخدمين و هو يعبّر عن صلاحياتهم داخل النطاق. يتم توليد هذا الرقم بواسطة الدليل النشط فور إنشاء الكائن و يُخزّن في قاعدة البيانات الخاصة بالدليل النشط. إذا قمت بحذف هذا المستخدم فلا يمكن استخدام نفس الرقم أو المعرّف مع أي مستخدم آخر يتم إنشاؤه لاحقاً في نفس النطاق. و يتم استخدام هذا الرقم في عمليات المصادقة و التحقق من الصلاحيات فعند تسجيل الدخول يتم انشاء رمز تحقق ( Access Token ) يحتوي على نفس الرقم و رقم المجموعة التي ينتمي لها المستخدم و كل عملية مصادقة يقوم بها المستخدم يتم التحقق بها باستخدام رمز التحقق. |

| 12 |

Distinguished Name (DN)

الإسم المميز، هو ما يحدد مكان أو مسار الكائن بالضبط داخل الدليل النشط، يمكن تشبيهه بإحداثيات موقع ما و هو يكتب على النحو التالي:cn=ali,ou=IT,ou=Employees,dc=yeswecan,dc=local

|

| 13 |

Relative Distinguished Name (RDN)

هو الجزء الأكثر تحديداً في الإسم المميز و الذي يمكن من خلال تميز الكائن عن باقي الكائنات الأخرى الموجودة معه في نفس النطاق في الدليل النشط. فإذا كان الإسم المميز مكتوب على النحو التالي:cn=ali,ou=IT,ou=Employees,dc=yeswecan,dc=localهنا ali هو ما يميز الكائن عن باقي الكائنات الموجودة ضمن نفس النطاق.

|

| 14 | sAMAccountName هو الإسم الذي يسجّل به المستخدم دخوله في أنظمة ويندوز القديمة مثل Windows NT و يجب أن يكون فريداً على مستوى النطاق نفسه و أن لا يتعدى 20 حرف. |

| 15 |

userPrincipalName (UPN)

هو إسم المستخدم بالصيغة الحديثة، أي على شكل بريد إلكتروني user@domain مثل ali@yeswecan.local.إذاً sAMAccountName يمكن استعماله لتحديد إسم المستخدم على مستوى النطاق، أما UPN فيستخدم لتحديد إسم المستخدم على مستوى الـ Forest بأكملها. |

ما هو Kerbros

Kerberos هو بروتوكول مصادقة شبكة ( Network Authentication ) باستخدام التشفير.

اسمه مستوحى من كلمة Cerberus التي تعني الكلب ذو الرؤوس الثلاثة في الميثولوجيا اليونانية الذي يحرس بوابة العالم السفلي، و هو ما يعكس طبيعة البروتوكول الذي يمتلك ثلاثة "رؤوس" رئيسية (العميل، و الخادم، و مركز توزيع المفاتيح).

أهداف Kerberos

- المصادقة المشتركة ( Mutual Authentication ) يتيح لكل من العميل والخادم التحقق من هوية الطرف الآخر، بدلاً من مجرد تحقق الخادم من هوية العميل. هذا يمنع انتحال الشخصية.

- الأمان ( Security ) يضمن أن معلومات المصادقة (مثل كلمات المرور) لا يتم إرسالها عبر الشبكة بنص واضح ( Plaintext )، مما يحميها من التنصت والسرقة.

- الوصول الآمن إلى الخدمات ( Secure Access To Services ) يسمح للمستخدمين (العملاء) بالوصول إلى الخدمات (الخوادم) على الشبكة دون الحاجة إلى إدخال بيانات اعتمادهم (مثل كلمة المرور) لكل خدمة على حدة.

كيف يعمل Kerberos

يعتمد Kerberos على مفهوم ( Tickets ) لتمكين المصادقة. تتضمن العملية ثلاثة أطراف رئيسية:

- العميل ( Client ) المستخدم أو الخدمة التي ترغب في الوصول إلى مورد.

- الخادم ( Server ) الخدمة أو المورد الذي يرغب العميل في الوصول إليه.

- مركز توزيع المفاتيح ( Key Distribution Center - KDC ) هو قلب نظام Kerberos و يتكون من مكونين منطقيين هما: خادم المصادقة ( Authentication Server - AS )الذي يصادق على المستخدم، و خادم منح التذاكر ( Ticket-Granting Server - TGS ) الذي يصدر تذاكر الخدمة.

خطوات عملية المصادقة الأساسية

- طلب المصادقة ( Authentication Service Request )

- عندما يحاول المستخدم (العميل) تسجيل الدخول، يرسل اسمه (وليس كلمة المرور) إلى خادم المصادقة في مركز توزيع المفاتيح.

- يقوم خادم المصادقة بالبحث عن اسم المستخدم في قاعدة بياناته (في الدليل النشط، يكون هذا هو قاعدة بيانات المستخدمين).

- إذا تم العثور على المستخدم، يقوم خادم المصادقة بتشفير تذكرة منح التذاكر ( Ticket-Granting Ticket - TGT ) باستخدام مفتاح سري معروف فقط للمستخدم و مركز توزيع المفاتيح (مفتاح مشتق من كلمة مرور المستخدم).

- يتم إرسال ( TGT ) المشفر إلى العميل.

- الحصول على TGT

- يتلقى العميل الـ TGT المشفر.

- يقوم العميل بفك تشفير الـ TGT باستخدام مفتاح مشتق من كلمة المرور التي أدخلها المستخدم (في وقت تسجيل الدخول). إذا تطابقت كلمة المرور، ينجح فك التشفير، ويحصل العميل على الـ TGT.

- الآن يمتلك العميل TGT صالحاً لمدة زمنية محددة، و الذي يُستخدم للوصول إلى خادم منح التذاكر.

- طلب تذكرة الخدمة ( Service Ticket Request )

- عندما يريد العميل الوصول إلى خدمة معينة على خادم (مثل مشاركة ملفات)، يرسل الـ TGT الذي حصل عليه مسبقاً، بالإضافة إلى طلب للحصول على تذكرة خدمة ( Service Ticket ) لتلك الخدمة المحددة، إلى خادم منح التذاكر في مركز توزيع المفاتيح.

- يقوم خادم منح التذاكر بالتحقق من صحة الـ TGT.

- إذا كان الـ TGT صالحاً، يقوم خادم منح التذاكرة بإنشاء تذكرة خدمة للعميل للوصول إلى الخادم المطلوب. يتم تشفير هذه التذكرة باستخدام مفتاح سري معروف فقط للخادم مركز توزيع المفاتيح.

- يتم إرسال تذكرة الخدمة المشفرة إلى العميل.

- الوصول إلى الخدمة ( Service Access )

- يتلقى العميل تذكرة الخدمة المشفرة.

- يرسل العميل تذكرة الخدمة هذه إلى الخادم الذي يستضيف الخدمة.

- يقوم الخادم بفك تشفير تذكرة الخدمة (باستخدام المفتاح السري الخاص به).

- إذا نجح فك التشفير، يتم التحقق من هوية العميل، و يُسمح للعميل بالوصول إلى الخدمة.

أهمية Kerberos

- الأمان يمنع تمرير كلمات المرور عبر الشبكة، مما يقلل من مخاطر التنصت وسرقة الهوية.

- تسجيل الدخول الأحادي ( Single Sign-On - SSO ) بعد حصول المستخدم على الـ TGT، يمكنه الوصول إلى خدمات متعددة في النطاق ( أو الـ Forest ) دون الحاجة إلى إعادة إدخال بيانات اعتماده في كل مرة، طالما أن الـ TGT و تذاكر الخدمة صالحة.

- الاعتمادية ( Trust ) يلعب دوراً حاسماً في بناء علاقات الثقة بين النطاقات في الدليل النشط، مما يسمح للمستخدمين في نطاق واحد بالوصول إلى الموارد في نطاق آخر.

- واسع الانتشار هو بروتوكول المصادقة الإفتراضي في الدليل النشط في ويندوز، و يستخدم على نطاق واسع في أنظمة التشغيل الأخرى مثل Linux/Unix و macOS.

بشكل عام، Kerberos هو حجر الزاوية في أمان الشبكة الحديثة، حيث يوفر آلية قوية و موثوقة للمصادقة و تفويض الوصول إلى الموارد.